Catégorie : Sécurité / Cybersécurité

Certification IS0 27001 renouvelée pour IMS Networks

IMS Networks, un groupe spécialisé́ dans l’infogérance d’infrastructures réseaux et de services de cybersécurité, voit son excellence opérationnelle reconnue à l’occasion d’un audit qui lui a permis de mener à bien le renouvellement de sa certification ISO 27001. À travers cette annonce, IMS Networks réaffirme sa position comme l’un des acteurs français de confiance les plus en pointe de son marché.

Sécurité : une équipe française de haute volée chez Securitas Technology

Securitas Technology dispose d’une équipe française entièrement dédiée à la sécurisation des Data Centers. Composée de plusieurs dizaines d’experts, l’équipe dirigée par Pierre Barret soutient des clients nationaux et internationaux dans leurs projets de sécurisation.

Genetec étend sa présence mondiale avec de nouveaux centres de R&D et Centres d’expérience

Communiqué – Genetec, leader des solutions de sécurité unifiée, de sécurité publique, d’opérations et de business intelligence, annonce l’ouverture de plusieurs nouveaux centres de R&D (dont Orléans en France) et Centres d’expérience (dont Paris), ainsi que l’expansion de ses bureaux dans le monde.

Promulgation de la loi SREN visant à sécuriser et réguler l’espace numérique

La promulgation de la loi visant à sécuriser et réguler l’espace numérique (SREN) acte une avancée significative en matière de renforcement de la protection des citoyens, notamment des mineurs, et des entreprises en ligne.

Plus vite, plus haut, plus fort : se préparer face aux cyber-attaques qui impacteront les Jeux Olympiques de Paris

Les Jeux Olympiques et Paralympiques (JOP) qui se dérouleront à Paris à compter du 26 juillet prochain seront à coup sûr visés par un nombre record de cyber-attaques. Une bataille qu’il est possible de mener grâce aux apports de l’intelligence artificielle sur les mouvements suspects.

Les défis de la sécurité des datacenters en zone urbaine

Lorsque nous évoquons les défis liés à l’implantation de nouveaux datacenters en zone urbaine, nous faisons généralement référence à la disponibilité de terrains ou de friches industrielle, et bien évidemment aux capacités d’alimentation électrique de ces lieux. Mais il est également un autre défi qui s’impose, les risques urbains.

Commvault veut réinventer le concept des salles blanches

Sous la menace constante de cyber-attaque, les dirigeants d’entreprise peuvent tester à moindre coût leurs plans de reprise d’activité à la demande et orchestrer une reprise d’activité rapide dans un lieu sain dans le cloud. Commvault réinvente le concept de salles : démocratiser la technologie et donner aux RSSI et DSI l’assurance qu’ils peuvent récupérer en cas d’attaque.

Maximiser la sécurité des Data Centers : la technologie de détection d’intrusion par Securitas Technology

Dans un monde numérique en constante évolution, la sécurité des data centers est un sujet de préoccupation majeur pour les entreprises et les organisations. Les [more…]

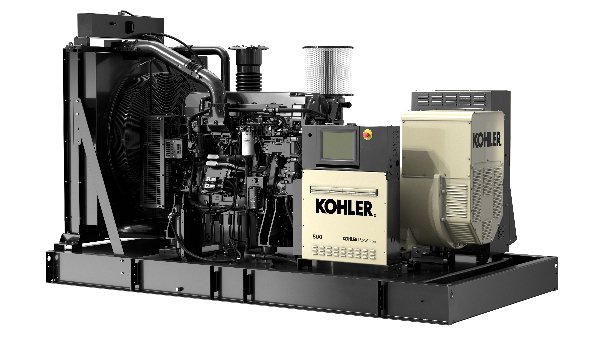

Kohler lance un nouveau groupe électrogène industriel KD Series

Kohler Power Systems développe sa gamme de groupes électrogènes industriels KD Series leader du marché avec son tout nouveau modèle KD800 pour les applications 50 Hz. Ce groupe électrogène intègre un nouveau moteur à la technologie avancée (KD18L06). Le groupe électrogène qui peut également fonctionner à l’huile végétale hydrotraitée (HVO), une source de carburant renouvelable.

Des hackers ukrainiens auraient détruit un datacenter russe

Le groupe de hackers ukrainiens Blackjack, accompagné du département cyber du SBU (Service de sécurité d’Ukraine), affirme avoir détruit un datacenter russe, ses serveurs virtuels et les données de plus de 10 000 entreprises et de l’armée russe.

Quelles sont les informations ciblées d’espionnage industriel ?

L’espionnage industriel vise généralement des entreprises sensibles, comme les secteurs de l’énergie, de la défense ou des technologies, sur fond de tensions géopolitiques et d’instabilité économique. Certaines des informations secrètes de ces organisations sont particulièrement ciblées.

onsemi CEM102 : capteurs électrochimiques pour applications industrielles, environnementales et de santé

Le module frontal analogique de capteurs électrochimiques CEM102 de onsemi offre une précision inégalée et une faible consommation d’énergie dans la mesure des produits biochimiques, de la qualité de l’air, des gaz et des produits chimiques dangereux