Les investissements mondiaux dans l’informatique en périphérie devraient atteindre près de 400 milliards de dollars d’ici 2028. Ce marché aura ainsi presque doublé en l’espace de cinq ans. Dans les secteurs où un traitement fiable et sécurisé des données est essentiel à des prises de décisions déterminantes, il s’avère indispensable de tirer les avantages, mais aussi de gérer les risques de cette nouvelle technologie, selon un nouveau rapport d’Allianz Commercial.

L’informatique en nuage (cloud computing) est depuis longtemps au cœur des infrastructures informatiques modernes. Elle offre des solutions flexibles et évolutives pour le stockage et le traitement des données. Au cours des dix dernières années, elle a permis aux entreprises d’externaliser la maintenance et la gestion de leurs ressources informatiques. Mais les volumes de données augmentent, en raison principalement de la croissance de l’Internet des objets, et les infrastructures en nuage ont du mal à suivre.

L’informatique en périphérie (edge computing) a été conçue pour répondre à cette évolution. En traitant les données au plus près de la source, elle réduit la latence, allège les contraintes de bande passante et renforce la sécurité des données. L’informatique en périphérie ne remplace pas l’informatique en nuage. C’est une solution complémentaire qui décentralise certaines tâches informatiques. Dans un modèle hybride, les périphériques procèdent au traitement et à l’analyse préliminaires des données, tandis que le cloud reste l’emplacement principal pour le stockage à long terme, l’analyse avancée et l’agrégation de données à grande échelle.

« Dans le monde du traitement des données, l’informatique en périphérie devrait changer la donne, car elle présente des avantages notables en termes de performance, d’efficacité et de capacité en temps réel, indique Rishi Baviskar, directeur mondial du conseil en risques cyber chez Allianz Commercial. Son adoption offre aux entreprises de nouvelles opportunités pour améliorer l’expérience client, la gestion des risques et la personnalisation des produits. Mais la transition vers le traitement décentralisé des données soulève de nouveaux défis, notamment en matière de cybersécurité. »

Avantage concurrentiel

Pour les entreprises de l’industrie manufacturière, de la santé, de la distribution et de la finance, la capacité à traiter les données localement constitue un avantage concurrentiel, explique le rapport.

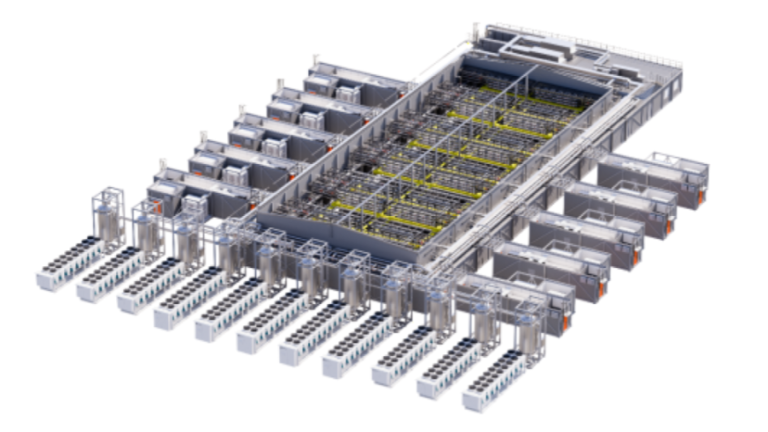

- Dans l’industrie manufacturière, l’informatique en périphérie facilite le contrôle des lignes de production ; les opérateurs peuvent réagir plus rapidement à d’éventuels problèmes. Elle permet ainsi de diminuer les temps d’arrêt, d’accroître l’efficacité et, en fin de compte, de réduire les coûts. La possibilité d’agir sur les données en temps réel est particulièrement utile dans les activités où un retard de quelques secondes suffit pour entraîner des pertes importantes.

- Dans la santé, l’informatique en périphérie transforme le suivi des patients et la réalisation des diagnostics. Les données générées par les dispositifs portables et les équipements médicaux intelligents sont traitées « à la source ». Les professionnels de santé peuvent ainsi recevoir les résultats instantanément pour une meilleure prise en charge des patients. Avec la télémédecine, le recueil des constantes en temps réel permet aux médecins de prendre des décisions rapides, ce qui est essentiel en cas d’urgence.

- Dans la distribution, l’informatique en périphérie facilite la personnalisation de l’expérience client. Grâce au traitement des données au point de vente, elle permet de proposer des recommandations de produits en temps réel et des ajustements de prix dynamiques. Dans la finance, elle améliore la détection des fraudes et accélère le traitement des transactions, augmentant ainsi la sécurité et la satisfaction clients. Enfin, elle présente aussi des avantages pour les assureurs et leurs clients, en favorisant la rapidité des indemnisations, la précision de la tarification et la qualité de la relation clients.

Risques cyber et défis en matière de responsabilité

Ces avantages mis à part, l’informatique en périphérie introduit d’importants risques cyber, selon le rapport. Du fait de sa nature décentralisée, elle augmente la surface d’attaque et, par conséquent, la vulnérabilité des dispositifs aux perturbations, aux intrusions et aux vols de données. Par ailleurs, dans les environnements en périphérie, les responsabilités sont particulièrement difficiles à déterminer. En cas de violations, elles incombent souvent à la fois aux fabricants d’appareils, aux éditeurs de logiciels et aux utilisateurs.

En outre, les traitements de données peuvent intervenir sur de nombreux territoires, soumis à diverses réglementations. Le respect de différentes dispositions, comme celles du RGPD (Règlement général sur la protection des données) en Europe ou de la HIPAA (loi relative à la portabilité et à la responsabilité en matière d’assurance maladie) aux États-Unis, peut être complexe. Les entreprises doivent élaborer des stratégies globales de gouvernance des données pour garantir la protection des données conformément aux législations locales.

« L’informatique en périphérie offre des opportunités sans précédent dans tous les secteurs. Elle permet aux organisations de traiter les données plus près de la source, de prendre des décisions en temps réel et de proposer à leur clientèle des services plus efficaces, plus sûrs et plus personnalisés. En bref, elle transforme la manière dont les entreprises travaillent et innovent », conclut Mehdi Meyer, consultant en risques cyber chez Allianz Commercial.

Vous trouverez le rapport « Informatique en périphérie et cybersécurité » (en anglais) à la fin de l’article.

Cet article présente le dernier d’une série de rapports d’Allianz Commercial sur les incidents cyber, que les entreprises ont classés en tête du Baromètre des risques d’Allianz 2025. Le premier rapport concerne l’IA générative, son impact sur la cybersécurité et ses conséquences sur le secteur de l’assurance. Le deuxième porte sur la blockchain, son utilisation et son influence sur la transformation du panorama des risques et de l’assurance.

Télécharger le rapport sur l’IA générative

Télécharger le rapport sur la blockchain