Alors que les cybermenaces liées à la puissance du quantique se rapprochent, les experts définissent un plan d’action. Un rapport d’IBM détaille les mesures à prendre pour sécuriser les données à l’ère du quantique.

Lire le rapport « Security in the Quantum Era » en fin d’article.

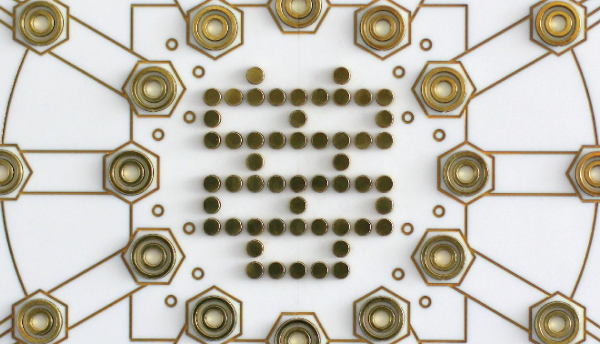

Communiqué – L’IBM Institute for Business Value (IBV) d’IBM a publié son rapport Security in the Quantum Era (la sécurité à l’ère du quantique). Cette analyse approfondie du paysage de la sécurité quantique révèle la nécessité d’adopter dès aujourd’hui des stratégies « résistantes aux ordinateurs quantiques » pour préserver l’intégrité et la sécurité des données hautement sensibles à l’avenir. En outre, le rapport indique clairement comment les organisations peuvent travailler au sein de leur écosystème pour protéger les données des cybercriminels qui exploitent la puissance des ordinateurs quantiques.

Les experts en sécurité et en cryptographie d’IBM proposent des actions claires sur la manière dont les organisations peuvent :

- Se préparer aux menaces quantiques potentielles en formant les équipes à la cryptographie résistante aux ordinateurs quantiques, comme les nouveaux algorithmes identifiés par le National Institute of Standards and Technology des États-Unis, et à la manière dont les entreprises peuvent identifier des objectifs cryptographiques réalisables à court terme.

- Découvrir les vulnérabilités potentielles grâce à des audits portant sur la résistance du chiffrement face à des attaques perpétrées par des ordinateurs quantique, y compris comment placer un écosystème sur une approche commune de la gouvernance pour le protéger.

- Transformer les opérations en effectuant des analyses qui permettent de repérer les dépendances cryptographiques entre les systèmes critiques de l’entreprise susceptibles de rendre les données vulnérables.

- Observer l’éventail des menaces en développant un tableau de bord pour favoriser la visibilité et l’observabilité.

Au cours des prochaines années, les protocoles de chiffrement de données très répandus, tels que les normes de cryptographie à clé publique comme RSA et ECC, pourraient devenir vulnérables. En fait, toute communication chiffrée avec des ordinateurs classiques qui pourrait être mise sur écoute est à risque, potentiellement déjà exposée à l’exfiltration, avec l’intention de récolter ces données une fois que les solutions de déchiffrement quantique seront viables.

« Si l’on considère que l’économie numérique est estimée à 20,8 billions de dollars d’ici 2025, les répercussions pourraient être stupéfiantes », selon le Forum économique mondial, 17 août 2022.

Les données relatives à la sécurité nationale, aux infrastructures, aux dossiers médicaux et au capital intellectuel peuvent conserver ou augmenter leur valeur au fil du temps. Les cybercriminels peuvent donc employer des stratégies du type « récolter maintenant, déchiffrer plus tard » pour voler des données qui pourraient être déchiffrées lorsque les ordinateurs quantiques auront atteint une masse critique. En outre, la cryptographie est utilisée pour sécuriser des réseaux d’infrastructures critiques très complexes et des écosystèmes numériques mondiaux, dont la sécurisation contre les menaces quantiques pourrait prendre des décennies.

IBM a passé des années à constituer une équipe mondiale d’experts en cryptographie de haut niveau pour développer des schémas et des plans de préparation résistants aux ordinateurs quantiques. Au cours de l’année écoulée, IBM a déployé le premier système résistant aux ordinateurs quantiques du secteur, l’IBM z16, a lancé une suite de services IBM Quantum Safe, a contribué au développement de trois des quatre algorithmes choisis par le NIST pour la normalisation de la cryptographie résistante aux ordinateurs quantiques et est devenu un membre fondateur du GSMA Post-Quantum Telco Network Taskforce.